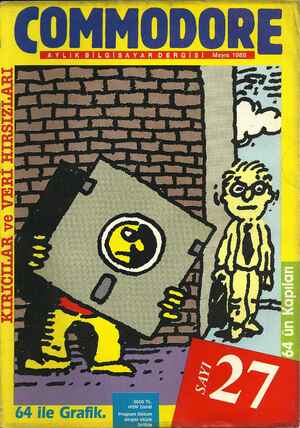

1 Mayıs 1988 Tarihli Commodore Gazetesi Sayfa 14

yayılmasıyla aynı zamanda meydana gelmekte, yani normal olarak enfek- te edilmiş bir programın doğrudan iletilmesi, başka bir deyişle veri taşı- yıcılarının değiş-tokuşu yoluyla ol- maktadır. Program değiş-tokuşunun veri ta- şıyıcıları olmaksızın, örneğin program-kütüphaneli bir posta-kutu- su aracılığıyla meydana geldiği alan özellikle risk altındadır. Bu tür pos- ta kutuları, bunlarda ücretsiz ya da en azından çok uygun fiyatla ve telif haklarından muaf program yordam- ları ya da hizmet programları çağrı- labildiğinden, sistem programcıları tarafından da çok büyük rağbet gör- mektedir. Bir programcı bunlardan, kendisi için çoğu kez zahmetlerinin büyük bir bölümünü gereksiz kılan dataları dilediği gibi çağırabilmekte- dir. Bu kütüphaneler çoğunlukla her- kese açıktır ve böylelikle de muzip- lik nedeniyle yapılan enfeksiyonlar için ideal bir ortam sunarlar. Veri ağlarında başka bir yayılma imkânı daha vardır. Büyük bilgisayar tesisleri çoğu kez bilgisayar-ağına bağlı olarak çalıştıklarından bir Tro- ya atını, bu ağa bağlanmış mevcut bilgisayarları tanıyacak ve bunları ay- nı şekilde mümkün olabildiğince en- fekte edecek tarzda programlamak kolay olmaktadır. Enfeksiyon ya pa- rola emniyetinin otomatik olarak aşılması ya da yetki çerçevesinde ya- pılan veri değiş-tokuşuna paralel ola- rak gerçekleştirilmekte ve farkına va- rılmayan bir aktarma yoluyla meyda- na gelmektedir. Böylelikle bir Troya atı için, yerleştiği sırada henüz sahip olmadığı ayrıcalıkları elde etmek mümkün olmaktadır. Bir başka ve denetlenemeyen en- feksiyon yöntemi de bilgisayarlara at- layarak çalışma imkânıdır. Bunun için bütünüyle yabancı bir sistem üze- rinde bir Troya atı oluşturulmakta ve ilkin mutlak bir pasiflik içinde kalın- maktadır. Bu bilgisayar hedef alınan bilgisayarlarla bağlantıya girdiğinde ve program orada harekete geçirildi- ğinde ve ancak o zaman Troya atı da kendi işine başlamaktadır. Yapım firması “Digital Eguip- ment”” ününü korumak için kendine epey zor gelen işler yapıyor şu sıra- larda. Firma kendi sistem tekniker- lerini, işletim sisteminin yeni versi- yonlarıyla birlikte, 4.4. versiyonunun bütün kullanıcılarına tek tek yollu- yor. Bu teknikerler bakım sözleşme- sine sahip olmayan ve korsan kopya- lar yapan enfekte olmuş sistemlere de 14 gönderiliyor. Bununla birlikte hiç kimse, işletim sistemlerinin gözden geçirilmiş ve hatalardan arındırılmış versiyonlarının da içlerinde bir Tro- ya atı taşıyıp taşımadıklarını kesinlik- le söyleyememektedir. Çünkü “DEC” nezdindeki program-eeliştiricilerinin tüm dünyadaki bütün meslektaşları gibi zamandan tasarruf nedeniyle VMS'e ilişkin kamuya açık Patch- Pool'lardan yararlanmak hoşlarına gitmektedir. Ancak, hiç kimse bu pratik program-birimlerinin bünye- sinde yeni Troya atlarının eskisi gibi gizlenmiş olmadıklarından emin ola- mamaktadır. Olaya bu verilerin ışığında bakıl- dığında, “DEC”'nin öne sürdüğü ve NASA darbesinden sorumlu Kırıcıla- rın evde sızıntı yapan bir nokta do- layısıyla zayıf olan bölgeye dikkatle- rinin çekilmiş oldukları yolundaki resmi açıklaması bile tam olarak ik- na edici görünmüyor. ““DEC”'- programcılarının kendilerinin Troya atını kamuya açık Pool'dan alıp ge- tirmiş olmaları da pekâlâ mümkün- dür. Böylelikle, bu modern Troya at- larının öyküsü o zaman büsbütün Homeros'un antik destanına benze- miş olurdu. Çünkü antik Troya'da da, kuşatılmış kentin yurttaşları, Yu- nanlıların geri çekildiklerini sandık- larında, “Tanrıların armağanı”” içe- riye girebilsin diye kendileri götür- müşlerdi tahta atı kente. Hattâ “ken- tin giriş kapısı üstündeki suru” da yıkmışlardı. Latinlerin Troya öykü- sünden çıkardıkları ders bilgisayarla- rın kendileri için de geçerlidir: timeo danaos et dona ferentes (Armağan- lar bile getirmiş olsalar, korkarım Yunanlılardan). 1) “Kırıcılar” NASA-Bilgisayar Ağı'na Böyle Girdiler: ““Chaos Computer Club'', Alman Kırıcıların NASA-Ağı'na nasıl ulaşa- bildiklerini kamuoyuna ayrıntılı bir biçimde açıkladı: Bilgisayara erişim ilkin konuk kimliğine bürünülerek ya da kullanılan giriş için hangi ayrıca- lıkların konmuş olduğundan bağım- sız bir tarzda ve ağ fonksiyonları yo- luyla gerçekleştirildi. Bunu, bir ma- kine programı sayesinde, sistem çağ- rısı ve diğer işlemler aracılığıyla, kul- lanılan girişin bütün ayrıcalıklarının istenildiği gibi yerleştirilmesi izledi. Değiştirilen kullanıcı-giriş numarası- nın tekrar tekrar çevrilmesiyle, Kırı- cılar sistemde sınırsız bir erişim im- kânına kavuşmuş oldular. Kırıcıların böylelikle belirli bir sistemi büyük öl- çügîe manipüle etmeleri mümkün ola- bilmişti. VMS-İşletim sistemi tek bir yön- temle kod kelimelerini şifrelemekte ve kod kelimesinin verildiği her defasın- da sonuçları şifreli girişle karşılaştır- maktadır. Bu bağlamda uygun bir deşifre yönteminin bulunması müm- kün olmadığından, Kırıcılar başka bir yol aradılar. Sisteme karşı, kimliğin saptanma- sı sırasında metinde meydana getiri- len bir program değişikliği aracılığıy- la, kullanıcı-kod kelimesinin yakalan- ması ve giriş-kontrol datasının boş alanlarına işlenmesi gerçekleştirilmiş- tir. Kırıcılar bu şekilde toplanmış olan kod kelimelerini istedikleri gibi çağırabilmişlerdir. 2) Ayrıcalıklarla İlgili Oyun Şöyle İşlemektedir: NASA'nın Araştırma-Ağı gibi bir işletim sisteminin Troya atları ya da bilgisayar virüsleri barındırmasının en büyük tehlikelerinden biri, bunla- rın bağımsız bir tarzda kendileri için ayrıcalıklar ““elde etme” yetenekleri- nin olmasıdır. Hastalık bulaştırıcı bir program bir konuk -yani en az düzeyde sistem ay- rıcalıklarına sahip bir çağırıcı- tara- fından bir sisteme alıştırılmaktadır. Aynı şekilde alt düzeyde bir önceliği bulunan bir kimse programı çağıra- cak olursa eğer, pek bir şey meyda- na gelmemektedir. Çağırıcı gerekli ayrıcalıklara sahip olmadığından, bil- gisayar onun girişini yasaklar. Ama eğer programı daha yüksek düzeyde bir önceliğe sahip bir üye ça- ğırırsa, hastalık bulaştırıcı program bu yüksek -ve ilk çağırıcının elde ede- memiş' olduğu- giriş yetkisi sayesin- de kendisini sistem alanlarına da kop- ya edebilmektedir. Program böylece tüm sisteme sızmış olmakta ve bir sis- temin özünü oluşturan alanlara doğ-