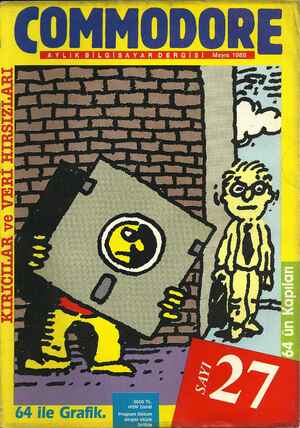

1 Mayıs 1988 Tarihli Commodore Gazetesi Sayfa 15

Bir programın bir Troya atı tara- fından enfekte edilip edilmediğini saptamak son derece güç, hattâ ço- ğu durumda imkânsızdır; çünkü bu- nun için programın tamamının sökül- mesi ve tüm kodun incelenmesi gere- kirdi. Buysa, özellikle uzun program- lar sözkonusu olduğunda çok zaman alıcı bir iştir. Üstelik de bu, aranan Troya atının yapısına ilişkin tam bir bilgi sahibi olmayı şart koşardı ve il- gili her bilgisayarın çevirici (assemb- ler) kodunu derinlemesine bilmeyi ge- rektirirdi. Bir programın daha sonra enfekte edilip edilmediğini incelemek ise da- ru ilerlemektedir. Bu sırada hastalık bulaştırıcı yazılım her adımda daha bir tanınmaz olmaktadır. Eğer “Süper-kullanıcı” denilen bir üye ya da bizzat sistem yöneticisi bu tarz enfekte edilmiş bir programı ça- ğırırsa, bu durumda doğacak zarar artık geri döndürülemez ve boyutla- rı kestirilemez bir nitelik kazanır. İş- letim sistemine giden yol açıktır şim- di. Bunun için gerekli olan komut ise gayet basittir: IF PRIORITY - > 99 THEN ACTION 3) Troya Atlarını Şöyle Tanıyabilirsiniz: ö YÖNET! İCİLER d BU SITOWDA COMMODORE ğ PC'LERİ )(AKINDAN mwuwz. ı[ İNYA, BUER TÜ KON N MU /[ZAK ÇO[[/A/ TEĞLA 'Cİ&M BÜ BIRLIKTE SEÇEIIM YLANI /ı[hASTIı’I_ 3!571'%1 V ADROMUZ T İNİZ UZMAN Kl /RULACAK, YF VE DESTEK ÜCRE) VERİLECEKTİR. MICRO SHOWY GÖSTE FRİ MERKEZİNİ ) MUTLU YORGUNLUK. ü x—— mo showy BİLGİSAYAR MERKEZİ — » ANKARA TEL: 1683647 ha kolaydır. Bir Troya atı aracılığıy- la meydana getirilen bir enfeksiyon genel olarak ancak programın daha sonraki değiştirilmesi yoluyla müm- kün olabilmektedir. Buysa çoğu du- rumda programın kapsamında bir ge- nişlemeye yol açmaktadır; çünkü ek fonksiyonların tümleştirilme (enteg- rasyon) zorunluluğu vardır. Bu nedenle, inceleme yapılmasının en kolay yolu, son yazım erişiminin tarihini ve programın büyüklüğünü gözden kaçırmamaktır. Bu konuda tam bir kesinlik ise ancak inceleme- lerin toplam bir değerlendirilmesi sa- yesinde elde edilebilmektedir ki, bu incelemeler her programda ilk çalış- madan itibaren yapılmalıdır. Bir programın toplam değerlendirmeleri değiştiği takdirde, programın mani- püle edilmiş olduğu açıkça anlaşıl- maktadır. 4) Troya Atlarından Şöyle Korunabilirsiniz: Genelgeçer bir korunma mekaniz- ması yoktur. Troya atlarının yapıla- rının saptanması mümkün olmadı- ğından ve bunlar versiyondan versi- yona farklılık gösterebildiklerinden, onları keşfedebilmenin genelgeçer al- goritmaları bulunmamaktadır. Kural olarak çoğu kez, bu meş'um yazılımın yaratıcıları enfekte edilmiş programın oldukça düşüncesiz bir tarzda kullanımını hesaba katmakta- dırlar. Bundan ötürü, bütün yeni el- de edilen programları kesin kullanım- dan önce özenle kontrol etmek etkılı bir korunma yoludur. Bunun için, sistemin geri kalan bö- lümünden bütünüyle ayrılmış bulu- nan ve özellikle güvenli olan bir test ortamı yaratılmış olmalıdır. Örneğin, bir yazım-güvenliği sayesinde sadece okuma işlemlerine izin vermek de ya- rarlı bir yöntemdir. Bu suretle her- hangi bir hileli giriş denemesinde hata bildirim mekanizması kışkırtılmış ol- maktadır. Ama gene de, Troya atla- rının progrâmcısı bu tür önlemleri gözönünde tutmuş olabilir ve bunla- rın üstünden aşabilir. Bu nedenle, en etkili korunma, bir programın kaynağına ilişkin kesin bilgi sahibi olmaktır. Yetkili bir sa- tıcının elinden alınmış bir program çok ender durumlarda bir tehlike oluşturur. Buna karşılık, daha önce pek çok ve bilinmeyen ellerden geç- miş olan korsan kopyalar ve gray ko- dundan çıkan programlar ciddiye alınması gereken bir tehdit niteliğin- dedir. 15