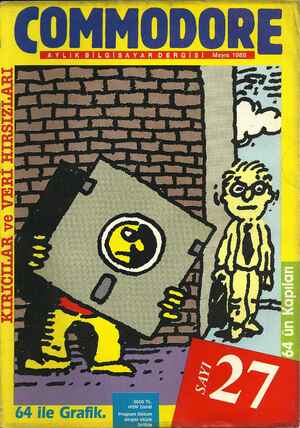

1 Mayıs 1988 Tarihli Commodore Gazetesi Sayfa 12

Bilgisayar Ağında Troya Atları YAZANLAR: THOMAS VOGLER/JÜRGEN BERNAU ÇEV.: GÜVEN SAVAŞ KIZILTAN Olay manşetlere geçmişti: Alman “Kırıcılar”” Amerikan Uzay Dairesi NASA'nın bilgisayarlarına gizlice gir- mişlerdi. Kullandıkları araç Troya atlarıydı-Veri ağlarını tıpkı “Açıl Su- .sam Açıl” gibi kırıp geçen program- lardı bunlar... ğ Alman “Kırıcılar”” bir kez daha vurdular. Amerikan Uzay Dairesi NASA'nın araştırma ağı SPAN'a bağlı bilgisayar merkezinde bulunan ve sayıları 138'i aşan bilgisayarlara kısa bir süre önce “bilgisayar dostla- T” erişim imkânı bulduklarında, ba- sın dünyasında büyük bir gürültü koptu. Bunların bu iş için kullandık- ları araç Troya atlarıydı. Troya atla- 12 rı bilgisayar-denetçilerinin bütün gü- venlik barikatlarını hile ile aşabilen ve büyük, gizli bilgisayar ağları için yeni bir tehlike oluşturan programla- ra verilen addır. Sistem işletmenleri (Operatör) ve ağ denetçileri kendile- rini sallantıda hissetmeye başlamış- lardır, çünkü onlar için kendi bilgisayar-verilerinin güvenliğinde milyarlar yatmaktadır. EDV-güvenlik uzmanları yönün- den sansasyonel dehşet haberlerinin sonu gelmiyor. Bunlar daha kısa bir süre önce virüsler tarafından dehşe- te düşürülmüşlerdi. Virüsler bir kez bir sisteme ulaşmışlarsa, o sistemi gö- rüldüğü kadarıyla önüne geçilemeye- cek tarzda baştanbaşa enfekte edebi- liyorlar. Şimdi ise basındaki manşet- lere yeni bir heyülâ-program geçmiş- ti: Troya atı. Basit olarak ifade etmek gerekirse, Troya atları, kullanıcının bildiğinden daha çok işlemler uygulayabilen programlardır. Tıpkı şair Homeros'- un klasik destanı Illiada'da Yunan- lılar, kuşatılmış Troya'nın surların- dan içeriye girmek için karnına ken- di savaşçılarını sakladıkları büyük bir tahta attan nasıl yararlanmışlarsa, “Kırıcılar”” da güvence altına alınmış veri sistemlerine gizlice erişim imkâ- nı sağlamak için görünüşte bütünüyle başka bir şey yapan programlardan öyle yararlanmaktadırlar. Örneğin, kullanıcıyı eğlendiren, ama aynı an- da arka planda verileri değiştiren bir oyun programı kullanmaktadırlar. Böylece, bir Troya atı aracılığıyla bir sistemin içine virüslerin sokulması mümkün olabilmektedir. Troya atı, virüs gizlice sisteme yerleştirilirken kullanıcının aldatılmasına hizmet et- mektedir. Troya atları akrabaları olan virüs- lerden kendi kuşaklarının izlediği yol ile ayrılırlar en açık biçimde. Virüs- ler seçim yapmaksızın çoğalırlarken, bir Troya atı en azından ikinci kuşak- tan sonra daha kararlı davranmakta- dır. Başlangıçta, bir virüse çok ben- zeyen bir program yer almıştır. Ya- yılma stratejileri de önce aynı olmak- tadır: Sürfe (virüs evresinde Troya atı) henüz enfekte edilmemiş prog- ramlar arar ve kendini bunların baş tarafına yazar. Virüslerde görüldüğü- nün tersine Troya atlarında ““üstüne yazan” sürfeler yoktur, çünkü bun- lar enfekte edilen programların akış yeteneğini olumsuz yönde etkileyebil- mektedir. Sürfelerin hedefi “erişkin” bir Troya atına dönüşmektir sonuç ola- rak. Bu bağlamda önemli olansa, mümkün olabildiğince keşfedilmemiş